Por Cláudio dos Santos Moretti, 15/12/2016 - Como atuam os engenheiros sociais, pessoas que sem o uso da força, conseguem obter informações sigilosas para utilizá-las em extorsões. Como atuam os engenheiros sociais, pessoas que sem o uso da força, conseguem obter informações sigilosas para utilizá-las em extorsões. Existe um jargão que diz que “a corrente da segurança é tão forte quanto seu elo mais fraco”. Um desses elos sempre foi o homem, que poderia ser o mais forte, mas que, normalmente, é o mais fraco. Apesar de todo treinamento, o ser humano muitas vezes responde aos seus instintos sociais de camaradagem, confiança ou mesmo ...

Por Cláudio dos Santos Moretti, 15/12/2016 - Como atuam os engenheiros sociais, pessoas que sem o uso da força, conseguem obter informações sigilosas para utilizá-las em extorsões. Como atuam os engenheiros sociais, pessoas que sem o uso da força, conseguem obter informações sigilosas para utilizá-las em extorsões. Existe um jargão que diz que “a corrente da segurança é tão forte quanto seu elo mais fraco”. Um desses elos sempre foi o homem, que poderia ser o mais forte, mas que, normalmente, é o mais fraco. Apesar de todo treinamento, o ser humano muitas vezes responde aos seus instintos sociais de camaradagem, confiança ou mesmo ...

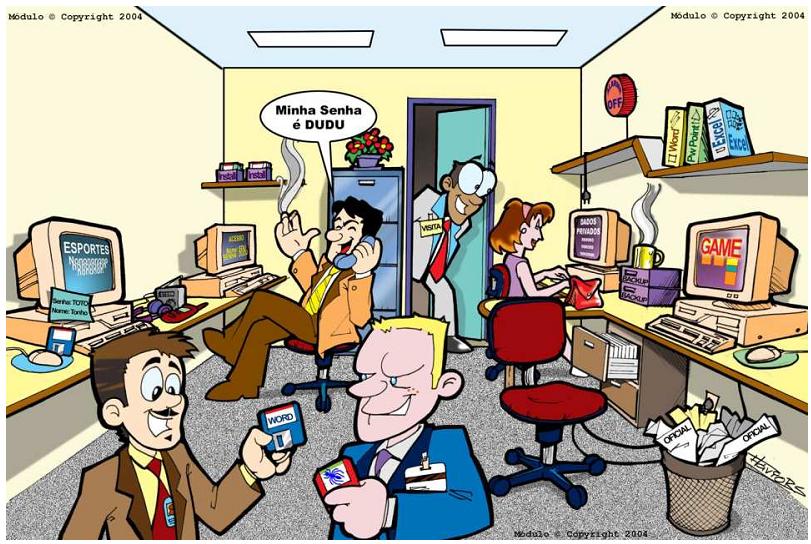

por pura distração, revela informações sigilosas, respondendo perguntas simples e diretas, que o fazem fornecer dados confidenciais. Isso é o que acontece quando as pessoas são vítimas da engenharia social, um conceito cada vez mais comum em conversas empresariais. Trata-se de uma maneira de se obter informações confidenciais sobre determinada pessoa, equipamento, campanha ou empresa, sem o uso da força, apenas com inteligência, técnica, perspicácia e persuasão. Muitas pessoas associam este termo à informática, acreditando que apenas os que têm acesso a determinados programas e documentos em formato digital está sujeito a este tipo de ataque. Ledo engano. Frank W. Abagnale, um ex-fraudador americano, conceituou engenharia social como “a arte e a ciência de induzir pessoas a agirem de acordo com seus desejos”. Seus feitos foram tão impressionantes que geraram o filme “Prenda-me se for capaz” (2002), dirigido por Steven Spilberg, protagonizado por Leonardo DiCaprio e Tom Hanks.

O fato é que este método de subversão psicológica é cada vez mais usado por todo tipo de pessoa. Veja o que os presos da penitenciária de Bangu I, no Rio de Janeiro, têm feito, através de celulares. Eles ligam para um telefone fixo de qualquer cidade, conversam com a pessoa que atende a chamada (que pode ser uma empregada doméstica) e conseguem extrair informações importantes sobre os donos da casa. A partir destas informações, os bandidos passam a extorquir a família, ameaçando de seqüestro e outros crimes caso suas exigências não sejam atendidas. Muitos já foram vítimas deste tipo de extorsão e, infelizmente, muitos ainda o serão.

Leia também - 50 anos de Jornada nas Estrelas

Outro tipo de engenharia social é praticado via e-mail. O engenheiro social envia uma mensagem informando que detectou um vírus no computador e que para eliminá-lo é necessário instalar um aplicativo anexo. Na verdade este aplicativo irá espionar todo o conteúdo do PC e deixará uma porta aberta para acessar seus dados. Estes são apenas alguns exemplos dos métodos utilizados pelo engenheiro social. Para evitar problemas, é preciso alertar as empresas da necessidade de treinamento dos seus funcionários, conscientizando-os do perigo a que estão expostos diariamente. De nada adiantam grandes investimentos em tecnologia e equipamentos se as pessoas não estiverem preparadas para enfrentar os engenheiros sociais. Como escreveu Kevin Mitnick, em “A Arte de Enganar”, a verdade é que não existe uma tecnologia no mundo que evite o ataque de um engenheiro social. Mitinick é o hacker mais conhecido no mundo e usava a maior parte do tempo, cerca de 80%, tirando informações através dos métodos de engenharia social e apenas 20% usando o computador. Um estudo recente divulgado pelo instituto norte-americano Gartner prevê que a engenharia social será a principal ameaça para os sistemas tecnológicos de defesas das grandes corporações e usuários de internet daqui a dez anos. Todos são vítimas em potencial.

Por que as pessoas contam seus segredos?

Mesmo com toda a sensação de insegurança vivida atualmente pela sociedade, muitas pessoas ainda são ingênuas, confiam em desconhecidos e, pior, não sabem avaliar o valor das informações a eles confiadas, normalmente porque não acham que esses dados são importantes. O engenheiro social é um oportunista com um grande talento para observar as pessoas, avaliando-as para suas investidas. Ele também não deixa de possuir um espírito empreendedor, arriscando-se para conseguir o que quer. Além disso, usa os sentimentos mais comuns das pessoas como armas a seu favor, como medo, vaidade, ambição, cobiça, vingança e ira.

Assim, muitas vezes as pessoas falam mais do que devem por se sentirem injustiçadas, insatisfeitas com a empresa. Logicamente existem outros motivos, como por exemplo:

• Vontade de ser útil – O ser humano, normalmente, procura agir com cortesia, ajudando outras pessoas quando necessário.

• Busca por novas amizades – As pessoas sentem-se bem quando elogiadas e ficam mais vulneráveis e abertas a dar informações.

• Propagação de responsabilidade – Trata-se da situação na qual o indivíduo considera que ele não é o único responsável por um conjunto de atividades. • Persuasão – Compreende quase uma arte a capacidade de persuadir pessoas, onde se busca obter respostas específicas. Isto é possível porque as pessoas têm características comportamentais que as tornam vulneráveis à manipulação. Vale observar que o sucesso da engenharia social depende da compreensão do comportamento do ser humano, além da habilidade de persuadir outros a disponibilizar informações ou realizar ações desejadas pelo engenheiro social. Perceba ainda que o medo de perder o emprego ou vontade de ascender na empresa pode resultar na entrega de informação de natureza proprietária. Dessa maneira, observa-se que a engenharia social possui uma seqüência de passos na qual um ataque pode ocorrer:

• Coleta de informações – O engenheiro social busca as mais diversas informações dos usuários como número de CPF, data de nascimento, nomes dos pais, informações sobre os filhos, rotina e manuais da empresa. Essas informações ajudarão no estabelecimento de uma relação com alguém da empresa visada.

• Desenvolvimento de relacionamento – O engenheiro social explora a natureza humana de confiar nas pessoas até que se prove o contrário. • Exploração de um relacionamento – O engenheiro social procura obter informações da vítima ou empresa como, por exemplo, senha, agenda de compromissos, dados de conta bancária ou cartão de crédito a serem usados no ataque. • Execução do ataque – O engenheiro social realiza o ataque, fazendo uso de todas as informações e recursos obtidos.

Quando lemos essas ações praticadas pelo engenheiro social, parece-nos pouco provável que aconteça, mas na prática, isso acontece com mais facilidade do que se imagina. Basta ver o que ocorreu em uma auditoria realizada no início deste ano na Internal Revenue Service (IRS), a Receita Federal americana. As pessoas que trabalham na instituição são treinadas e sabem da importância das informações a que têm acesso.

Mesmo assim, durante uma simulação da auditoria, das cem pessoas envolvidas, incluindo gerentes, 35 delas passaram as informações solicitadas pelos pseudo-engenheiros sociais, informando suas chaves e senhas. Se com essas pessoas treinadas isso aconteceu, imagine o que não aconteceria em sua empresa. Só a conscientização e o treinamento constante podem evitar o êxito de um engenheiro social.

Engenharia Social: as técnicas de ataques mais utilizadas

Gustavo de Castro Rafael, 24/10/2013 - O artigo tem o propósito de apresentar de forma breve e clara as técnicas mais utilizadas em Engenharia Social. A Engenharia Social é uma das técnicas utilizadas por Crackers para obter acesso não autorizado a sistemas, redes ou informações com grande valor estratégico para as organizações. Os Crackers que utilizam desta técnica são conhecidos como Engenheiros Sociais.

Quando abordamos Engenharia Social, Hacker, Cracker, temos que evidenciar Kevin D. Mitnick que foi um dos mais famosos crackers de todos os tempos, e boa parte dos seus ataques foram originados das técnicas de Engenharia Social. Quem tiver interesse em conhecer um pouco mais sobre a história do Mitnick existe o livro “A Arte de Enganar” escrito por ele, e um filme que retrata muitas técnicas que ele utilizou chamado “Operação Takedown”.

A seguir serão apresentadas 6 técnicas mais utilizadas pelos Engenheiros Sociais:

Analise do Lixo: Provavelmente poucas organizações tem o cuidado de verificar o que está sendo descartado da empresa e de que forma é realizado este descarte. O lixo é uma das fontes mais ricas de informações para os Engenheiros Sociais. Existem muitos relatos e matérias publicadas na Internet abordando este tipo de ataque, visto que através das informações coletadas no lixo podem conter nome de funcionários, telefone, e-mail, senhas, contato de clientes, fornecedores, transações efetuadas, entre outros, ou seja, este é um dos primeiros passos para que se inicie um ataque direcionado à empresa.

Internet e Redes Sociais: Atualmente muitas informações podem ser coletadas através da Internet e Redes Sociais sobre o alvo. Quando um Engenheiro Social precisa conhecer melhor seu alvo, esta técnica é utilizada, iniciando um estudo no site da empresa para melhor entendimento, pesquisas na Internet e uma boa consulta nas redes sociais na qual é possível encontrar informações interessantes de funcionários da empresa, cargos, amizades, perfil pessoal, entre outros.

Contato Telefônico: Com as informações coletadas nas duas técnicas acima, o Engenheiro Social pode utilizar uma abordagem via telefone para obter acesso não autorizado, seja se passando por um funcionário da empresa, fornecedor ou terceiros. Com certeza neste ponto o Engenheiro Social já conhece o nome da secretária, nome e e-mail de algum gestor, até colaboradores envolvidos na TI. Com um simples telefonema e técnicas de Engenharia Social se passando por outra pessoa, de preferência do elo de confiança da vítima, fica mais fácil conseguir um acesso ou coletar informações necessárias da organização.

Leia também - Guerra Civil Americana

Abordagem Pessoal: Está técnica consiste do Engenheiro Social realizar uma visita na empresa alvo, podendo se passar por um fornecedor, terceiro, amigo do diretor, prestador de serviço, entre outros, no qual através do poder de persuasão e falta de treinamento dos funcionários, consegue sem muita dificuldade convencer um segurança, secretária, recepcionista a liberar acesso ao datacenter onde possivelmente conseguirá as informações que procura. Apesar desta abordagem ser arriscada, muitos Crackers já utilizaram e a utilizam até hoje.

Phishing: Sem dúvidas esta é a técnica mais utilizada para conseguir um acesso na rede alvo. O Phishing pode ser traduzido como “pescaria” ou “e-mail falso”, que são e-mails manipulados e enviados a organizações e pessoas com o intuito de aguçar algum sentimento que faça com que o usuário aceite o e-mail e realize as operações solicitadas. Os casos mais comuns de Phishing são e-mails recebidos de supostos bancos, nos quais afirmam que sua conta está irregular, seu cartão ultrapassou o limite, ou que existe um novo software de segurança do banco que precisa ser instalado senão irá bloquear o acesso. Outro exemplo de phishing pode ser da Receita Federal informando que seu CPF está irregular ou que o Imposto de Renda apresentou erros e para regularizar consta um link, até as situações mais absurdas que muitas pessoas ainda caem por falta de conhecimento, tais como, e-mail informando que você está sendo traído(a) e para ver as fotos consta um link ou anexo, ou que as fotos do churrasco já estão disponíveis no link, entre outros. A maioria dos Phishings possuem algum anexo ou links dentro do e-mail que direcionam para a situação que o Cracker deseja.

Falhas Humano: O Ser Humano possui várias vulnerabilidades que são exploradas pelos Engenheiros Sociais, tais como, confiança, medo, curiosidade, instinto de querer ajudar, culpa, ingenuidade, entre outros. No livro “Segredos do H4CK3R Ético”, escrito por Marcos Flávio Araújo Assunção, é abordada uma passagem interessante no capitulo “Manipulando Sentimentos” no qual, através do sentimento de Curiosidade, um Cracker instalou um outdoor na frente da empesa alvo com as palavras “Compre seu celular de última geração de modo fácil: entregue seu aparelho antigo e, com mais um real, escolha aquele que você quiser ter” e, abaixo, o link do site. Claro que este site estava com códigos maliciosos no qual foi possível acessar vários computadores da organização através de vulnerabilidade de softwares e sistemas operacionais.

Este é somente um exemplo de como o Engenheiro Social consegue obter êxito no ataque através da falhas humanas. A maioria dos ataques por Phishing visam explorar alguma falha humana para obter sucesso.

Para finalizar este artigo e gerar um melhor entendimento, seguem algumas frases retiradas do livro de Mitnick sobre engenharia social.

“Engenharia social usa a influência e a persuasão para enganar as pessoas e convence-las de que o engenheiro social é alguém que ele não é, ou pela manipulação. Como resultado, o engenheiro social pode aproveitar-se das pessoas para obter as informações com ou sem uso da tecnologia.” (MITNICK, 2003, p.6)

“Os engenheiros sociais habilidosos são adeptos do desenvolvimento de um truque que estimula emoções tais como medo, agitação, ou culpa. Eles fazem isso usando os gatilhos psicológicos – os mecanismos automáticos que levam as pessoas a responderem as solicitações sem uma análise cuidadosa das informações disponíveis.” (MITNICK, 2003, p.85)

“A proteção para os ataques envolve o treinamento nas políticas e procedimentos, mas também – e provavelmente mais importante – um programa constante de conscientização. Algumas autoridades recomendam que 40% do orçamento geral para segurança da empresa seja aplicado no treinamento da conscientização.” (MITNICK, 2003, p.195). Em um próximo artigo será melhor detalhado os ataques através de Phishing e exemplos reais destes e-mails falsos que estão cada vez mais sofisticados e elaborados.

Tudo o que você precisa saber sobre Engenharia Social

A evolução das tecnologias de informação e comunicação que experimentamos nos últimos anos é de fato revolucionária. A demanda cada vez maior por dados exige um número ainda maior de recursos computacionais. No entanto, todas as facilidades trazidas por essas tecnologias implicam também em novas formas de ameaça à segurança da informação.

Diversas empresas têm se preocupado em atualizar seus parques tecnológicos. Porém, muitas vezes se esquecendo do fator humano, sempre apontado como o elo mais fraco da segurança da informação. Sabe-se que a informação é algo muito importante para qualquer corporação, pois é fundamental para o seu funcionamento, o que garante competitividade no mercado.

A Engenharia Social

Pelo hábito natural das pessoas confiarem umas nas outras, o poder de persuasão dos atacantes torna-se de grande valia. Considerando os aspectos comportamentais naturais de cada ser humano em uma situação de risco, esse é o ponto chave da engenharia social. Muitas vezes, isso traz tomadas de decisões com base na confiança excessiva, mesmo considerando também o nível de criticidade de cada situação. Dessa forma, a desinformação das pessoas sobre as questões de segurança e o real valor dessas informações acaba por expor as organizações a riscos desnecessários.

A segurança da informação é um ponto crucial para a sobrevivência de uma organização. Seu principal foco é a proteção da informação contra diversos tipos de ameaças. Apesar da existência nos dias atuais de diversas proteções como firewalls, criptografia, detectores de intrusões e tantos outros, tudo isso perde o sentido mediante um ataque de engenharia social bem executado.

Claro que nesse cenário a importância desses mecanismos em conjunto garante uma boa camada de segurança. Porém, o fator humano tem força suficiente para pôr em risco todo o negócio, ainda mais se não for levada em consideração a segurança em pessoas.

O que é a Engenharia Social?

De acordo com o CISSP Official Guide, engenharia social pode ser definida como tentativas com sucesso ou não, de influenciar pessoas em revelar informações ou agir de uma determinada maneira que resulte em acesso não autorizado a, ou uso não autorizado de, ou liberação não autorizada de um sistema, rede ou dados. De fato, de nada adianta ter altos investimentos em grandes soluções de segurança se não houver a preocupação por parte das empresas em treinar seus funcionários contra este tipo de ataque.

Como ocorre um ataque de Engenharia Social

Existem basicamente dois tipos de ataque: o direto e o indireto. Abaixo, alguns tipos mais comuns entre essas duas categorias:

Telefone;

E-mail;

Spyware;

Chats;

Análise do lixo (sim, esse mesmo lixo que temos nas cestas dos escritórios);

Internet e redes sociais;

Abordagem pessoal;

Phishing.

Prevenções e cuidados

Como se pode perceber, a engenharia social não está limitada ao meio digital. Por isso, prevenções e cuidados são ainda mais importantes de serem levados em consideração. Existem alguns cuidados que podemos apontar facilmente:

Atentar fortemente para as políticas de segurança da informação e sempre que possível orientar e conscientizar os colaboradores quanto ao seu uso;

Orientar cada colaborador quanto ao real valor das informações pelas quais são responsáveis, classificando assim, o que pode ou não ser divulgado;

Sempre desconfiar de fatores como promoções, ofertas e preços baixos divulgados na internet;

Desconfiar ao ser surpreendido por telefonema ou e-mail de pessoas que não conheça e nunca divulgar informações ou contatos a pessoas estranhas;

Implementação de níveis diferenciados de acesso físico às instalações da corporação;

Identificação visual e acompanhamento dos visitantes por funcionário;

Conscientização sobre o manuseio de informações corporativas fora dos perímetros da empresa, bem como discussão de projetos de trabalho em ambientes informais;

Cuidados com o que se descarta no lixo da empresa, assim como remover evidências visuais de informações sigilosas em qualquer ambiente;

Monitoramento da utilização dos mecanismos de acesso a áreas críticas da corporação;

Zelar por senhas pessoais, nomes de usuários e números de acesso;

Testar a suscetibilidade dos funcionários a ataques de engenharia social, conduzindo uma avaliação de segurança;

Nunca ter medo de pedir as credenciais de alguém que pareça estar trabalhando para sua corporação;

Instalar e manter Firewalls, programas antivírus, programas anti-spyware e filtros de e-mail;

Prestar muita atenção à URL de um site. Sites maliciosos (phishing) geralmente são idênticos a um site legítimo, porém a URL é ligeiramente diferente;

Não enviar informação sensível através da internet sem antes checar os certificados de segurança do site;

Não permitir aos colaboradores fazerem downloads de qualquer lugar.

Conscientização

Não podemos falar em prevenção sem antes atentar para a palavra conscientização. Algumas autoridades recomendam que 40% do orçamento geral para segurança da empresa seja aplicado no treinamento da conscientização (MITNICK, 20043, p. 195). Mesmo assim, a realidade é ainda de gastos mal equacionados com segurança de TI. Ainda assim, além de treinamento, todas as outras formas de prevenção devem ser implementadas.

O treinamento em segurança deve ter um objetivo significativamente maior do que simplesmente impor regras. O programa de treinamento deve reconhecer a forte tentação dos empregados sob pressão de fazer seus trabalhos e de ignorar suas responsabilidades de segurança. Assim, o conhecimento das táticas da engenharia social e de como se defender dos ataques é de suma importância. Porém, não servirá de nada se o treinamento não se concentrar na motivação dos empregados para que usem o conhecimento.

Leia também - KGB é o Estado

Abaixo, listamos 8 métodos de conscientização em termos de ataques de engenharia social:

Demonstração dos métodos da engenharia social por meio da dramatização;

Exame de relatórios da mídia sobre ataques recentes em outras empresas pelas quais poderiam ter evitado o prejuízo;

Vídeos demonstrando em forma de detalhes questões de segurança da informação e métodos de respostas a incidentes bem-sucedidos;

Palestras e cursos (online ou material escrito) que demonstrem a veiculação sobre o mal que a empresa e os empregados podem sofrer se não tiverem bons hábitos de segurança em seus ambientes de trabalho;

Deve haver a preocupação em, ao logo do tempo, prolongar a renovação desses treinamentos de forma atualizada;

Em caso mudança de posição dos empregados dentro da organização, deve haver um treinamento em segurança adaptado as suas novas responsabilidades;

Descrição para os envolvidos nos processos da organização sobre o modo como os atacantes usam as habilidades da engenharia social para enganar as pessoas, bem como seus métodos de atingir seus objetivos;

Treinamento no reconhecimento de um provável ataque de engenharia social, bem como procedimento de tratamento de uma solicitação suspeita.

Impactos da Engenharia Social

É extremamente difícil dimensionar o impacto de uma invasão, seja ela interna ou externa. O roubo das informações já é um prejuízo, mas é o seu uso que irá determinar o impacto real. Por diversas vezes, não se sabe que fim levou aquela informação ou como ela será explorada. Na maioria das vezes, uma empresa não sabe quando um engenheiro social roubou as suas informações. Uma das maiores dificuldades nesse cenário é de que muitos ataques não são notados, nem relatados. Dessa forma, a segurança na internet depende de diversas ações para a sua melhoria. A educação dos usuários em relação aos riscos da internet torna-se a principal forma de defesa para esse tipo de ameaça.

Conclusão

Sem dúvidas, o tratamento da informação exige da corporação uma gestão apropriada e devidamente dimensionada. Sua base deve ser os aspectos da preservação desse importantíssimo patrimônio, tendo em vista as diversas ameaças existentes. Hoje já podemos dizer que as empresas se preocupam bastante com as melhores tecnologias para proteger seus ambientes. Porém, se o fator humano ficar em segundo plano, todo o investimento feito será perdido, gerando grandes prejuízos à corporação. Sabe-se que antes da tecnologia, segurança da informação tem muito a ver com processos e pessoas.

No entanto, tecnologia é um caminho sem volta.

Dessa forma, admite-se que somos vulneráveis e todos estamos sujeitos a falhas. Porém, isto não justifica os erros que podem (e devem) ser evitados. Políticas de segurança, conscientização e treinamento contínuo de seus colaboradores são fundamentais para que a sua empresa esteja preparada em casos de ataque de engenharia social.

As pessoas precisam ter noção dos riscos, das ameaças e do real valor da informação pelas quais são responsáveis. Nenhuma organização está a salvo das ameaças que permeiam o meio tecnológico. Um plano de contingência em casos de eventuais ataques é de extrema importância. Somente assim, com foco nas pessoas, é que podemos nos prevenir em alguma medida, dos perigos da engenharia social. Este artigo foi feito por Adriano Severiano Albuquerque. É Supervisor de TI na operação TRF – 5ª Região.

7 golpes de engenharia social que você precisa evitar

Carlos L. A. da Silva, 16/07/2016 - O senso comum tem a imagem do hacker como um indivíduo encapuzado que fica em um quarto mal-iluminado inventandomalwares capazes de penetrar firewalls, invadir sistemas e espalhar o caos ou como um profundo estudioso de programas e sistemas operacionais, com um dom para descobrir brechas que ninguém mais viu. Entretanto, nos bastidores do crime cibernético, o bom e velho golpe na base da conversa e do engodo continua funcionando em pleno século XXI e é muito mais fácil obter acesso a uma rede ou computador quando o próprio usuário cai na chamada engenharia social. De acordo com o levantamento Verizon Data Breach Investigations Report, 43% das brechas de segurança de 2016 foram causadas porque um usuário foi vítima de um truque.

Selecionamos aqui 7 tipos de golpes que você precisa identificar e evitar no seu dia a dia.

1. Vishing/Smishing

Esse tipo de ataque é mais comum no exterior mas já está chegando no Brasil. Nesse esquema, o hacker utiliza mensagens pré-gravadas de voz (o voice phishing, ou vishing) ou mensagens de texto automáticas (SMS phishing, ou Smishing) fingindo ser uma empresa ou serviço que necessita autenticar dados do usuário. O golpe solicita que a vítima entre em contato em um número falso ou envie de volta uma mensagem.

Os dados informados a partir desse ponto podem ser o objetivo do ataque de engenharia social em si, como informações de cartão de crédito, ou podem ser o primeiro passo para um ataque mais sofisticado, como nome, telefone, números de documentos de identificação e outros dados sensíveis.

Normalmente, há uma mensagem de urgência, informando sobre violações do serviço ou compras falsas feitas com o cartão de crédito. Em caso de dúvidas, o usuário deve buscar o contato oficial da operadora e buscar esclarecimentos.

2. Quid pro quo

Quid Pro Quo significa, em Latim, “alguma coisa por alguma coisa”, e em termos de segurança da informação é um tipo de ataque de engenharia social que promete um benefício para a vítima em troca de algo. Essa modalidade pode assumir diversas formas, desde um pen drive “esquecido” em local público (que infecta o sistema da vítima com malware) até um inocente jogo de perguntas e respostas de Facebook que apenas solicita seu login (e, consequentemente, coleta e armazena dados pessoais para fins publicitários).

Se algo parece bom demais para ser verdade é porque provavelmente não é verdade mesmo. Incluem-se também nessa categoria as promessas de sorteio de produtos e serviços de tecnologia que pedem dados pessoais e que a mensagem seja repassada para um número determinado de contatos. A promessa nem mesmo precisa ser falsa e pesquisadores de segurança já constataram que pessoas são capazes de fornecer até mesmo suas senhas de acesso em troca de uma barra de chocolate.

3. Chantagem

Uma variação do Quid Pro Quo é a ancestral chantagem, onde a vítima cede uma vantagem para não sofrer uma consequência mais grave. Ela pode ter origem justamente em um ataque Quid Pro Quo: recentemente vem crescendo o volume de chantagens de cunho sexual, em que a vítima (geralmente do sexo masculino) é ludibriada por um perfil falso (geralmente do sexo feminino) e acontece uma troca de fotos comprometedoras. Enquanto o atacante se utiliza de imagens falsas ou obtidas em sites, a vítima se expõe em uma foto real que passa a ser o instrumento da chantagem.

Esse tipo de ataque requer pouco ou nenhum conhecimento técnico, dispensa o uso de malwares ou sites comprometidos, o que aumenta sua popularidade entre criminosos de todo tipo.

Uma variação do ataque é baseada em premissas falsas, quando, por exemplo, o atacante insinua que a vítima é usuária de um serviço erótico e exige dados como email e senha para efetuar um “descadastramento”. A partir das informações obtidas, novos ataques podem ser realizados.

Leia também - A medicina comunista

4. Scareware

A base da chantagem é o medo, geralmente real, de uma ameaça. O Scareware envolve uma ameaça completamente irreal, um alarme falso que ilude a vítima a tomar uma atitude precipitada. Exemplos dessa modalidade de engenharia social incluem popups ou banners que “avisam” que o sistema da vítima foi infectado e um “antivírus” precisa ser executado. A falta de familiaridade com antivírus reais ajuda na efetividade desse tipo de golpe e o ataque pode acontecer em qualquer ambiente, seja desktop ou dispositivos móveis.

O Scareware também é chamado de fraudware ou rogue program e pode chegar até sua vítima de diferentes formas, incluindo por email ou SMS e ser combinado com outras técnicas de engenharia social. O resultado pode ser um sistema comprometido com uma ameaça real ou a vítima pagando por uma falsa proteção que não tem qualquer eficácia ou necessidade.

5. Ransomware falso

Embora também possa ser classificado como um Scareware, esse tipo de golpe vem crescendo no mercado e merece uma classificação à parte. Assim como muitos, dispensa conhecimentos técnicos profundos e exige tão somente um banco de dados de email (facilmente comprado no mercado negro da internet e, normalmente obtido por diversos outros ataques de engenharia social descritos nesse artigo). A partir disso, o atacante dispara uma mensagem de email para suas vítimas informando que seu computador está comprometido por um ransomware e que é necessário o pagamento de um resgate em moeda eletrônica para liberar os arquivos.

Entretanto, não há ransomware algum envolvido no golpe. Ainda assim, há casos registrados de usuários que pagaram o resgate.

6. Falsos sites

Essa modalidade de engenharia social explora a confiança que a maioria dos usuários tem na própria internet. Falsos sites são projetados para enganar a vítima e convencê-la a fornecer dados ou baixar e instalar pacotes infectados com malware. O hacker pode conseguir a façanha a partir de um phishing, por email, telefone ou link em outro site comprometido. Entretanto, também é possível a compra de anúncios em serviços legais de busca para redirecionar potenciais vítimas para sites de nicho.

Outra técnica adotada é o typosquatting, que consiste em registrar um domínio similar ao alvo e criar um site que visualmente parece com o site legítimo, mas é uma armadilha para quem digitar incorretamente o endereço ou seguir um link plantado. Um exemplo seria codig0fonte.com.br (repare no “zero” no lugar de um dos “o” do domínio) ou codigofomte.com (o “m” e o “n” são próximos no teclado convencional).

Recentemente, hackers vem aperfeiçoando suas estratégias e utilizando serviços de SSL gratuitos para oferecerem uma versão HTTPS dos sites alvos. Novamente, se beneficiam da ignorância do grande público que associa o cadeado ou o termo “seguro” na barra de endereços do navegador com legitimidade. O protocolo apenas significa que toda a comunicação entre o site e o usuário é encriptada, livre de interceptação. Mas isso não implica em segurança, se a vítima estiver no site errado.

Não por acaso, serviços críticos como sites de pagamento e bancos vão além do simples HTTPS e utilizam o chamado Extended Validation SSL (EV-SSL), que gera um diferencial na barra de endereços (com o nome da empresa) e cujo preço o coloca fora do alcance de cibercriminosos.

7. Acesso livre

Nem todo invasor que utiliza engenharia social precisa ser um hacker desconhecido a quilômetros de distância. Espionagem industrial é um risco real com que muitas empresas precisam lidar e uma das suas vulnerabilidades é a certeza do funcionário que nada vai acontecer dentro do escritório. Um invasor pode se infiltrar fisicamente nas instalações, obter acesso de computadores desprotegidos e extrair dados importantes ou plantar softwares de monitoramento em questão de minutos. Uma das máximas de segurança de informação diz que, se o invasor tem acesso físico ao computador, ele não é mais seu computador. Ainda assim, medidas simples de proteção, como desconfiar de funcionários que se identificam como o suporte técnico ou o uso da tela de bloqueio do sistema operacional já podem reduzir os riscos de uma intrusão.

Fonte: http://www.administradores.com.br

https://www.profissionaisti.com.br

http://www.lanlink.com.br/

https://www.codigofonte.com.br