Stuxnet é um worm de computador projetado especificamente para atacar o sistema operacional SCADA, desenvolvido pela Siemens para controlar as centrífugas de enriquecimento de urânio iranianas. Foi descoberto em junho de 2010 pela empresa bielorrussa desenvolvedora de antivírus Kaspersky. É o primeiro worm descoberto que espiona e reprograma sistemas industriais. Ele foi especificamente escrito para atacar o sistema de controle industrial SCADA, usado para controlar e monitorar processos industriais. O Stuxnet é capaz de reprogramar CLPs e esconder as mudanças. O vírus pode estar camuflado em mais de 100 mil computadores, porém, ...

Stuxnet é um worm de computador projetado especificamente para atacar o sistema operacional SCADA, desenvolvido pela Siemens para controlar as centrífugas de enriquecimento de urânio iranianas. Foi descoberto em junho de 2010 pela empresa bielorrussa desenvolvedora de antivírus Kaspersky. É o primeiro worm descoberto que espiona e reprograma sistemas industriais. Ele foi especificamente escrito para atacar o sistema de controle industrial SCADA, usado para controlar e monitorar processos industriais. O Stuxnet é capaz de reprogramar CLPs e esconder as mudanças. O vírus pode estar camuflado em mais de 100 mil computadores, porém, ...

para sistemas operacionais domésticos como o Windows e Mac OS X, o worm é inofensivo, só funciona efetivamente nas centrífugas de enriquecimento de urânio iranianas, já que cada usina possui sua própria configuração do sistema SCADA.

Origem

A origem do vírus Stuxnet ainda não foi definida, sabe-se que provavelmente tenha sido desenvolvido a mando de um país (Estados Unidos ou Israel), teoria defendida por Mikka Hypponen, não sendo possível o seu desenvolvimento por usuários domésticos e necessitando-se de informações detalhadas e de difícil acesso sobre o funcionamento da usina.

Ataque

O Stuxnet foi o primeiro worm de computador a incluir um rootkit de CLP. Também é o primeiro worm conhecido a ter como alvo infraestrutura industrial crítica. Ainda, o alvo provável do worm foi a infraestrutura do Irã que utiliza o sistema de controle da Siemens. De acordo com jornais, a infestação do worm pode ter danificado as instalações nucleares iranianas de Natanz e acabou atrasando o início da produção da usina de Bushehr. A Siemens, inicialmente, declarou que o worm não causou nenhum dano. Além do Irã, também foram afetados pelo worm Indonésia, Estados Unidos, Austrália, Inglaterra, Malásia, e Paquistão. Como a usina não tem computadores conectados à Internet, a infecção deve ter ocorrido quando um dispositivo com o vírus foi conectado aos computadores da usina.

No complexo de Dimona, no deserto de Negev, em Israel, funcionavam centrífugas nucleares virtualmente idênticas às localizadas em Natanz, o que permitiu testar o Stuxnet em condições muito próximas das reais, antes de desfechar o ataque real. O worm tinha duas funções. A primeira delas era fazer com que as centrífugas iranianas começassem a girar 40% mais rapidamente por quinze minutos, o que causava rachaduras nas centrífugas de alumínio. A segunda forma inicialmente gravava dados telemétricos de uma típica operação normal das centrífugas nucleares, sem que o alarme soasse, para depois reproduzir esse registro para os operadores dos equipamentos enquanto as máquinas, na verdade, as centrífugas estavam literalmente se destruindo sob a ação do Stuxnet sem que os funcionários soubessem.

A empresa russa desenvolvedora de antivírus Kaspersky Lab lançou um comunicado descrevendo o Stuxnet:

"Um protótipo funcional e temível de uma cyber-arma que dará início a uma nova corrida armamentista no mundo."— Kaspersky Lab

A Kaspersky Lab não se refere a uma corrida armamentista com armas físicas, mas sim com armas virtuais, esses fatos podem ser chamados de ciberguerra.

"Eles fizeram algo mau. Felizmente, nossos especialistas descobriram e agora eles não poderão mais agir."— Mahmoud Ahmadinejad

Investigações sobre o ataque

Kevin Hogan, diretor sênior do setor de resposta a ataques da Symantec observou que 60% dos computadores infectados no mundo estavam no Irã, mais de 60.000,isso pode ser explicado pelo fato da usina não ser conectada à Internet, o ataque foi direcionado para que um funcionário da usina fosse infectado. A Kaspersky Lab concluiu que o worm fora desenvolvido pelo governo de um país. O governo iraniano declarou em novembro de 2010 que algumas centrífugas haviam sido danificadas e que o vírus danificara atacara apenas computadores pessoais da usina. Esse ataque, juntamente com outros ataques do mesmo gênero, pode ser considerado o início de uma ciberguerra, que poderia tornar-se uma preocupação para governos de todo o mundo.

Saiba mais sobre o vírus “Flame”

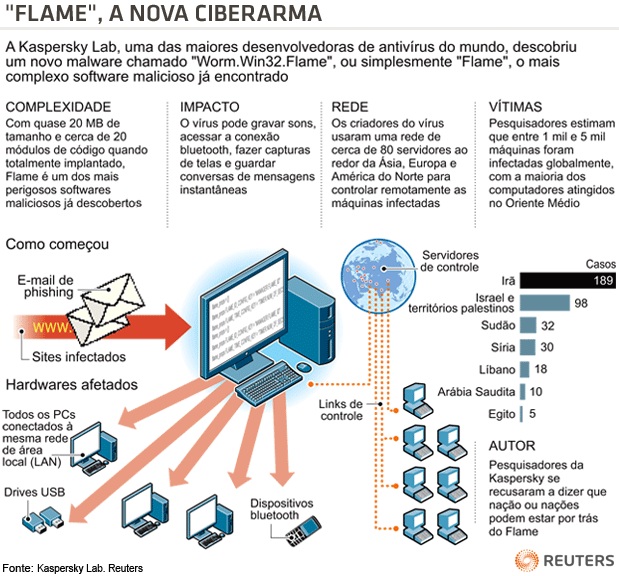

31/05/2012 - Praga infesta máquinas no Oriente Médio e é considerada “uma das mais complexas ameaças já descobertas”. Um assustador vírus de computador batizado de Flame está à solta no Irã e outras partes do Oriente Médio, infectando PCs e roubando informações. E agora a International Telecommunications Union, um órgão ligado às Nações Unidas, alerta que outros países podem estar correndo risco de sofrer um ataque.

Mais o que é exatamente o Flame? Ele é uma ameaça aos usuários domésticos de PCs? Veja a seguir tudo o que você precisa saber sobre o que a Kaspersky chama de “uma das mais complexas ameaças já descobertas”.

O bê-a-bá do Flame

A Kaspersky descreve o Flame como um backdoor e Trojan com características de um Worm. Ou seja, ele permite que a máquina seja controlada remotamente, se infiltra “disfarçado” no PC e pode se propagar sozinho através de uma rede. O ponto de entrada do vírus é desconhecido - ataques de “phishing” (quando o usuário é enganado e convencido a baixar o programa) e sites infectados são duas das possibilidades. Após a infecção inicial, ele pode se espalhar entre máquinas através de pendrives ou circulando por redes locais.

O Flame não causa danos ao PC: ele foi projetado para roubar informações das máquinas infectadas. Vitaly Kamlyuk, especialista chefe em malware da Kaspersky, disse ao site RT que o vírus pode coletar informações de campos de texto, incluindo senhas representadas por asteriscos, gravar áudio usando o microfone do computador e capturar imagens de aplicativos considerados interessantes, como um cliente de e-mail ou programa de bate-papo. Ele também pode coletar informações sobre aparelhos Bluetooth “descobríveis” nos arredores. Toda essa informação é enviada a servidores de comando e controle, e há cerca de uma dúzia deles espalhados pelo mundo.

O vírus lembra o worm Stuxnet que causou prejuízos no Irã em 2010, mas segundo a Kaspesky o Flame é muito mais complexo, com um conjunto de módulos que pode ocupar mais de 20 MB de espaço em disco. “Considere isto: levamos vários meses para analisar os 500KB de código do Stuxnet, e o Flame é mais de 40 vezes maior. Provavelmente levará um ano para que possamos entender completamente seu código”, disse a empresa.

De onde o Flame veio?

O Flame está à solta desde 2010, de acordo com a Kaspersky, mas sua data de criação é incerta. Ele foi descoberto há cerca de um mês após o Ministério do Petróleo do Irã descobrir que os servidores de várias empresas haviam sido atacados. Esta descoberta levou à evidência de mais ataques a outros ministérios e indústrias iranianas.

O Irã alega que os ataques também apagaram os HDs de algumas máquinas, mas a Kaspersky diz que o malware responsável por isso, chamado Wiper, não é necessariamente relacionado ao Flame. Os ataques do Wiper foram isolados ao Irã, enquanto o Flame foi encontrado em outros países.

O criador do Flame é desconhecido, mas é provável que uma nação esteja por trás dele. O vírus não foi projetado para roubar dinheiro de contas bancárias, e é muito mais complexo do que qualquer coisa comumente usada por “hacktivistas”, então esta é a única possibilidade que faz sentido.

Quem corre perigo?

A International Telecommunications Union está avisando a outros países para “ficar em alerta” quando ao vírus, que potencialmente poderia ser usado para atacar infraestrutura crítica. Em uma declaração à Reuters, o Departamento de Segurança Nacional do governo dos EUA disse que “foi notificado sobre o Malware e está trabalhando com seus parceiros federais para determinar e analizar seu impacto potencial nos EUA”

Empresas de segurança não alertam sobre nenhum risco direto ao usuário comum da Internet. Graham Cluley, da Sophos, lembra que o Flame só foi encontrado em algumas centenas de máquinas. “Certamente, é bastante insignificante quando comparado aos 600.000 Macs infectados com o malware Flashback no início deste ano”, disse Cluley em um post em um blog da empresa.

Assim como o Stuxnet, Flame foi criado por EUA e Israel

20/06/2012 - É certo que o Flame, ciberarma recém-descoberta pela Kaspersky, possui algumas conexões com o Stuxnet. E agora sabe-se que, assim como este último, o novo malware também foi desenvolvido pelos Estados Unidos em conjunto com Israel para atrasar o progresso do programa nuclear iraniano.

Oficiais americanos não-identificados contaram ao Washington Post que o código malicioso monitorou e mapeou secretamente as redes de computadores do Irã, enviando aos americanos um fluxo constante de informações para que eles pudessem se preparar para uma guerra cibernética.

Os esforços envolveram a Agência de Segurança Nacional (NSA), a CIA e o exército de Israel e incluíam o uso de softwares destrutivos, como o Stuxnet, para causar o mal funcionamento das centrífugas de enriquecimento de urânio no país inimigo.

Um alto funcionário da Inteligência americana afirmou à publicação que o Flame e o Stuxnet eram elementos de uma ação muito maior que continua até hoje. “As investidas cibernéticas contra o programa iraniano estão muito mais adiantadas.”

O Flame foi descoberto pela Kaspersky no final de maio, mas ele é mais antigo que o Stuxnet, que surgiu em 2009. Na verdade, o malware é um componente do Stuxnet, responsável por explorar vulnerabilidades 0-day no sistema e propagar-se através de pendrives infectados.

Os especialistas em segurança dizem que o Flame é a ciberarma mais complexa já feita. Ele é capaz de se replicar mesmo em redes seguras e, então, controlar cada função dos computadores e espioná-los, enviando informações aos seus criadores. Para realizar esse serviço,o código consegue ativar microfones e câmeras, registrar cada tecla pressionada, tirar screenshots, extrair a localização geográfica de fotografias e até enviar e receber instruções e dados através de comandos por Bluetooth.

Assim como o Stuxnet, o Flame também foi desenvolvido durante a operação Olympic Games, que começou na gestão do presidente George W. Bush. Essas ameaças já foram descobertas, mas, embora possam ser combatidas, “não significa que outras ferramentas não estão em perfeito funcionamento”, declarou outro oficial americano ao Washington Post.

A Kaspersky, na semana passada, informou acreditar que os grupos responsáveis pelo Flame e pelo Stuxnet trabalharam em conjunto. Assim, o Flame foi uma espécie de pontapé inicial para o programa de ataque às usinas nucleares do Irã.

O Stuxnet foi criado em 2009 e começou a aparecer na mídia após infectar a usina nuclear de Bushehr, no Irã. Quem atribuiu sua criação aos americanos e israelenses foi o jornal The New York Times, que detalhou a operação Olympic Games

PARTE 2