Imagine que a Internet seja uma cidade. Sem dúvida ela seria a cidade mais marcante e mais diversificada do planeta, mas também seria incrivelmente perigosa e desleixada. Você pode encontrar as bibliotecas mais abrangentes lá, ao lado de teatros pornôs. Dentro da cidade, você também descobrirá que nem todo mundo é quem parece ser -nem mesmo você. Você pode descobrir que está ...

Imagine que a Internet seja uma cidade. Sem dúvida ela seria a cidade mais marcante e mais diversificada do planeta, mas também seria incrivelmente perigosa e desleixada. Você pode encontrar as bibliotecas mais abrangentes lá, ao lado de teatros pornôs. Dentro da cidade, você também descobrirá que nem todo mundo é quem parece ser -nem mesmo você. Você pode descobrir que está ...

se comportando mal, embora não se lembre disso. Como o inadvertido agente do filme "Sob o domínio do mal"("The Manchurian Candidate"), você descobre que tem estado às ordens de alguém e não tem a menor idéia de como impedir isso. Um computador-zumbi é muito parecido com o agente do filme. Um hacker secretamente se infiltra num insuspeito computador da vítima e usa-o para conduzir atividades ilegais. O usuário geralmente permanece desavisado de que sua máquina foi "seqüestrada" - afinal, ainda é possível usá-la, embora ela fique consideravelmente mais lenta. À medida que seu computador começa ou a enviar quantidades massivas de spam ou a atacar sites, ele se torna ponto principal de qualquer investigação envolvendo as atividades suspeitas do seu computador. O usuário pode descobrir que seu provedor de Internet cancelou sua conta, ou até que ele está sob investigação por atividades criminosas. Por outro lado, o hacker nem liga para a perda de um de seus zumbis, porque ele tem mais. Às vezes, ele tem muitos mais - uma investigação descobriu que um único computador de um hacker controlava uma rede de mais de 1,5 milhão de computadores (fonte: TechWeb).

Leia também - Não de bobeira com o seu notebook

Um zumbi por outro nome

Algumas pessoas acreditam que o termo "computador-zumbi" esteja sendo mal empregado. Afinal, um zumbi tradicional parece não ter consciência e persegue as vítimas somente por instinto. Mas um computador-zumbi ainda pode comportar-se normalmente, e cada ação que ele faz é resultado das instruções de um hacker (embora essas instruções possam estar automatizadas). Por alguma razão, essas pessoas preferem usar o termo "bot". Bot vem da palavra robô em inglês, que neste contexto é um dispositivo que carrega instruções específicas. Uma coleção de bots em rede é chamada de "botnet", e um grupo de computadores-zumbis, de exército

Transformando-se em zumbi

Hackers transformam computadores em zumbis usando programas de e-mail que exploram fraquezas do sistema operacional. Você pode pensar que esses hackers são gênios que estão na vanguarda do crime na Internet, mas na verdade, muitos são inexperientes ou têm pouco conhecimento de programação. (Muitas vezes as pessoas chamam esses hackers de "script kiddies"- garotos dos scripts, em tradução literal - porque eles são jovens e não têm a menor competência em criar códigos ou scripts.) Investigadores que monitoram as botnets dizem que os programas usados por esses hackers são primitivos e pobremente programados. Apesar da abordagem grosseira, esses programas fazem exatamente o que os hackers querem que eles façam, ou seja: convertem os computadores em zumbis.

Para infectar um computador, o hacker precisa primeiro ter o programa instalado na máquina da vítima. E eles podem fazer isso por meio de e-mails, redes ponto-a-ponto (peer-to-peer) ou até mesmo via websites. Na maior parte das vezes, os hackers disfarçam o código malicioso com um nome ou extensão de arquivo, de modo que a vítima pense que está recebendo algo inteiramente diferente. Como os usuários estão ficando atentos aos ataques de Internet, os hackers descobriram novas formas de entregar seus programas. Você já viu um anúncio pop-up que inclui um botão "No Thanks"? Tomara que você não tenha clicado nele - esses btões são apenas iscas. Em vez de fechar o pop-up chato, eles ativam o download de um software malicioso.

Malware

Programas desenhados para causar danos ou comprometer um computador são chamados de malware. O malware inclui uma ampla rede de grupos de arquivos mal-intencionados que podem derrubar seu computador, sua rede ou até a Internet. Algumas das formas mais comuns de malware podem transformar seu computador em um zumbi:

Vírus: programas que desabilitam o computador da vítma, ou corrompendo arquivos necessários, ou sugando os recursos dos computadores.

Worms: programas que espalham-se rapidamente de uma máquina para outra, infectando centenas de computadores em um curto espaço de tempo.

Cavalo-de-Tróia: um programa que embute outro programa com o objetivo de danificar o computador ou abrir uma porta de entrada no sistema.

Rootkits: uma coleção de programas que dão o controle administrativo de um computador; hackers usam rootkits para controlar computadores e escapar da detecção.

Backdoors: portas de entrada para o sistema operacional que driblam os procedimentos normais, permitindo a um hacker acessar informações em um computador sem o conhecimento do usuário.

Key loggers: programas que gravam as teclas digitadas pelo usuário, permitindo que hackers descubram senhas e códigos de usuário.

O código de um computador-zumbi é geralmente parte de um vírus, de um worm ou de um cavalo-de-tróia. Os computadores zumbis freqüentemente encorporam outros tipos de maleware como parte de seus processos.

Uma vez que a vítima recebe o programa, ele tem de ativá-lo. Na maioria dos casos, o usuário acha que o programa é algo excepcional: um arquivo de foto, um vídeo ou algum outro formato de arquivo conhecido. Quando o usuário opta por executar o arquivo, nada parece acontecer. Para algumas pessoas, isso basta para soar o alarme, e elas imediatamente correm para rodar um antivírus e um antispyware. Infelizmente, há outros usuários que acreditam ter recebido apenas mais um arquivo corrompido e o deixam ali. Contudo, o programa foi ativado e anexou-se a um elemento do sistema operacional do usuário, de modo que toda vez que o computador é ligado, ele se torna ativo. Os hackers nem sempre usam o mesmo segmento da seqüência de inicialização do sistema operacional - o que dificulta a detecção pelos usuários médios.

O programa ou contém instruções específicas para levar a cabo uma tarefa a um tempo determinado, ou permite ao hacker controlar diretamente a atividade de Internet do usuário. Muitos desses programas são distribuídos via IRC (Internet Relay Chat), e na verdade há comunidades de botnet na rede IRC em que os hackers podem se ajudar ou tentar roubar a a rede de bots uns dos outros.

Uma vez que o computador do usuário está comprometido, o hacker reina livremente e faz o que quiser. A maioria dos hackers tenta ficar longe do radar do usuário. Se um hacker alerta o usuário de sua presença, ele se arrisca a perder um robô. Para alguns hackers, isso não chega a ser um problema, já que algumas redes chegam a somar milhares de zumbis.

Computadores zumbis e spam

O spam continua a ser um grande problema. É uma experiência frustrante abrir o e-mail e receber dúzias de junk mail. De onde vêm todos esses spams? De acordo com estimativas do FBI, um grande percentual deles vem das redes de computadores-zumbis.

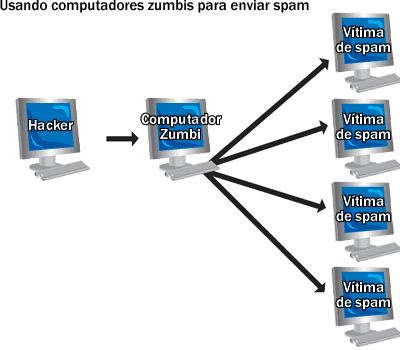

Os hackers às vezes transformam computadores de vítimas insuspeitas em computadores-zumbis para espalhar e-mails pelo mundo. Os destinatários do e-mail raramente conseguem traçar o caminho de volta até o hacker Se um spam viesse de uma única fonte centralizada, seria relativamente fácil rastreá-la ou até pedir que o provedor de Internet fechasse o acesso desse computador à Internet, ou ainda que multasse o usuário pelo envio de spam ilegal. Para fugir dessas armadilhas, os hackers usam computadores-zumbis. O zumbi se transforma em um proxy e torna-se a origem do spam. Com isso, o hacker fica um degrau atrás na identificaçao do emissor. Um hacker com uma botnet grande pode enviar milhões de mensagens de spam todos os dias.

Os hackers podem configurar uma botnet de spam para entregar um vírus de computador ou programa Cavalo de Tróia para quantos computadores possíveis. Eles também podem usar spam para enviar mensagens de phishing, que leva o usuário a compartilhar informações pessoais desavisadamente.

Quando enviando publicidade em spam, o hacker ou configura a botnet especificamente para um cliente ou ele a aluga por hora. Clientes que desejam anunciar seus produtos (e que não se importam com quão intrusivo ou ilegal seus anúncios possam ser) pagam a hackers para dispararem e-mais a milhares de pessoas.

A maioria dos destinatários de e-mail não imaginam de onde o spam vem. Pode-se bloquear uma fonte, apenas para receber o mesmo spam de um zumbi diferente da botnet. Se o e-mail inclui uma mensagem que diz algo como "Clique aqui para ser removido desta lista de e-mail", ele pode expor seu computador a muito mais spam. Usuários espertos o suficiente para rastrear o e-mail podem não perceber que o computador é parte de uma rede maior de máquinas comprometidas. Para alguém que sabe o que ele está fazendo, nem sempre é impossível descobrir se o remetente é um usuário único enviando spam ou se um hacker está controlando seu computador remotamente. Mas essa descoberta é muito demorada.

O dono de um computador-zumbi percebe que um hacker assumiu o controle de sua máquina remotamente se os destinatários do spam escrevem reclamando sobre o lixo eletrônico ou se sua própria caixa postal fica cheia de mensagens que ele não escreveu. Mas é provável que o dono do zumbi permaneça sem saber que ele é parte de uma rede de spammers. Alguns usuários não parecem se importar que suas máquinas estejam sendo usadas para espalhar spam - como se isso fosse problema de outra pessoa - e muitos não tomam as precauções necessárias para evitar fazer parte de uma botnet.

Quando os computadores-zumbis atacam

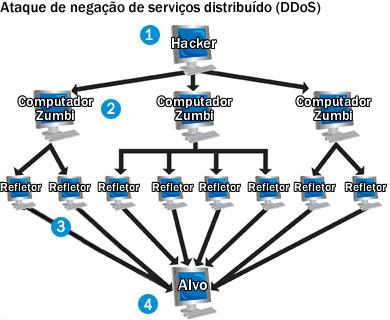

Às vezes um hacker usa uma rede de computadores-zumbis para sabotar um site ou um servidor específico. A idéia é muito simples: um hacker diz a todos os computadores da sua botnet para contactar um servidor ou site específicos repetidamente. O aumento repentino no tráfego pode tornar o site lento para visitantes legítimos. Às vezes o tráfego é tão grande que derruba o site completamente. Nós chamamos isso de ataque distribuído de negação de serviço (DDoS).

Leia também - Criminosos usam "nova" técnica para camuflar links maliciosos

Algumas botnets particularmente ardilosas usam computadores sadios como parte do ataque. Eis como isso funciona: o hacker envia um comando para iniciar o ataque do seu exército zumbi. Cada computador do exército envia uma requisição de conexão eletrônica para um computador inocente chamado refletor. Quando o refletor recebe uma requisição, parece que ele vem não de um zumbi, mas das últimas vítimas do ataque. O refletor envia informação para o sistema-vítima, e eventualmente o desempenho do sistema fica lento ou cai completamente como se inundado por múltiplas requisições não-solicitadas de vários computadores de uma única vez.

Do ponto de vista da vítima, é como se os refletores atacassem o sistema. Do ponto de vista dos refletores, é como se os sistemas vitimados requisitassem os pacotes. Os computadores-zumbis permanecem escondidos, e até mais fora de vista está o hacker que comanda a botnet. A lista das vítimas de ataques DDoS incluem nomes conhecidos. A Microsoft, por exemplo, sofreu um ataque DDoS chamado MyDoom. Hackers também atacaram outros grandes sites, como Amazon, CNN, Yahoo! e eBay. No Brasil, a Globo.com sofreu um ataque de negação de serviço durante a final de uma das edições do Big Brother Brasil. Os nomes do DDoS variam de divertidos a inquietantes:

• Ping of Death (Ping da Morte) - bots criam grande pacotes eletrônicos e os enviam às vítimas.

• Mailbomb (e-mail bomba) - bots enviam uma quantidade massiva de e-mails, tirando servidores de e-mail do ar.

• Smurf Attack (Ataque dos smurfs) - bots enviam mensagens aos refletores via protocolo de mensagens de controle da Internet (veja ilustração acima).

• Teardrop (lágrima) - bots enviam pedaços de um pacote legítimo; o sistema-vítima tenta recombinar os pedaços dentro de um pacote e, como resultado, é derrubado

Quando um exército zumbi inicia um ataque DDoS contra um sistema-vítima, há poucas coisas que o administrador do sistema possa fazer para prevenir a catástrofe. Ele pode escolher limitar a quantidade de tráfego permitido, mas essas restrições legitimam as conexões de Internet bem como os zumbis. Se o administrador puder determinar a origem dos ataques, ele consegue filtrar o tráfego. E como os computadores-zumbis disfarçam seus endereços, infelizmente essa não é a coisa mais fácil de fazer.

Script kiddies

Em 4 de maio de 2001, um garoto de 13 anos usou um ataque de negação de serviço para tirar do ar o GRC.com, o site da Gibson Research Corporation. Ironicamente, o GRC.com trabalha com segurança na Internet. Em 2006, a polícia de Hanói, no Vietnam, prendeu um aluno do segundo ano de faculdade por orquestrar um ataque de DDoS no site da Nhan Hoa Software Company. Ele disse ter feito isso por não gostar do site. Aqui no Brasil, um hacker de 14 anos tirou do ar o site de seguros da Caixa Econômica Federal em 2000 - ano em que ocorreu a maioria dos ataques de DDoS.

Pescando, trapaceando e clicando para fraudar

Alguns hackers não estão interessados em usar computadores-zumbis para enviar spam ou incapacitar um alvo em particular. Muitos tomam o controle de computadores como um método de phishing (caiu na rede é peixe!), que é quando um hacker tenta descobrir informações secretas, especialmente informações de identificação. Os hackers podem roubar informações sobre o seu cartão de crédito ou procurar em seus arquivos por outras fontes de lucro. O hacker pode ainda usar um programa key logger, que rastreia qualquer coisa que você digite, e descobrir suas senhas e outras informações confidenciais.

Pode acontecer de os hackers usarem os computadores-zumbis de forma que não prejudiquem a vítima do ataque inicial ou mesmo o último alvo, embora o objetivo final ainda seja furtivo e anti-ético.

Você provavelmente já viu ou mesmo participou de várias enquetes online. Talvez você deparado com uma em que os resultados pareciam incomuns e ilógicos, especialmente quando se tratava de um concurso. Embora seja possivel que a enquete não tenha sido atacada, os hackers souberam usar computadores-zumbis para cometer o click fraud (fraude do clique). A fraude do clique consiste em configurar uma botnet para clicar repetidamente em um determinado link. Os hackers podem cometer a fraude do clique em seus próprios sites e contra anunciantes. Como geralmente os anunciantes pagam aos sites uma certa quantia de acordo com o número de cliques e conversões de anúncios, o hacker pode conseguir um bom dinheiro fraudando as visitas ao site.

Os computadores-zumbis e os hackers por eles responsáveis são bastante assustadores. Você pode acabar sendo vítima de roubo de identidade ou participar inadvertidamente de um ataque a um grande site. É importante aprender como se proteger de hackers e o que você deve fazer se descobrir que seu computador está comprometido.

Um pingo de prevenção

Você não quer que seu computador se transforme num zumbi, mas o que você faz para evitar isso? A coisa mais importante a fazer é lembrar que a prevenção é um processo contínuo - você não pode somente configurar tudo e esperar proteção permanente. Também é importante lembrar que a menos que você empregue o bom senso e hábitos prudentes de Internet, você estará dançando com o inimigo.

Estatísticas do spam

Aqui estão algumas estatísticas de spam impressionantes (fonte: 2007 Symantec Internet Security Threat Report):

• Entre 1 de julho e 31 de dezembro de 2006, 59% de todo tráfego de e-mail monitorado era spam.

• Spam escrito em inglês representa 65% de todos os spams.

• Os EUA são a origem de 44% de todo o spam do mundo.

• 10% de todo e-mail-zumbi estão nos EUA, o que coloca o país como a capital mundial do computador-zumbi.

• Um em cada 147 spams contém algum tipo de código malicioso.

O software antivírus é absolutamente necessário. Não importa se você comprar um pacote comercial, como o McAfee ViruScan, ou fizer o download de um software gratuito, como o AVG Anti-Virus Free Edition, você vai precusar ativá-lo e atualizá-lo sempre. Alguns especialistas dizem que para ser verdadeiramente eficaz, um software antivírus precisaria ser atualizado de hora em hora. Isso não é prático, mas dá uma idéia da importância de ter o software atualizado sempre que possível. Para mais informações, leia nosso artigo sobre Como os vírus de computador funcionam.

Instale rastreadores de spyware para procurar por programas espiões maliciosos. Spywares incluem programas que monitoram seus hábitos na Internet. Alguns vão até mais longe, registrando as teclas digitadas e gravando qualquer coisa que você faça em seu computador. Pegue um bom antispyware, como o Ad-Aware, da Lavasoft. Assim como no software antivírus, mantenha o antispyware atualizado. Para saber mais sobre isso, leia o nosso artigo sobre Como funciona o spyware.

Instale um firewall para proteger sua rede doméstica. Firewalls podem ser parte de um pacote de software ou estar incorporados em alguns hardwares, como roteadores e modems. Para saber mais sobre firewalls, leia nosso artigo sobre Como os firewalls funcionam.

Você também deve assegurar que suas senhas sejam difíceis ou impossíveis de adivinhar, e não deve usar a mesma senha para múltiplas aplicações. Lembrar de todas essas senhas é um saco, nós sabemos, mas isso lhe dá uma camada a mais de proteção.

Se seu computador já foi infectado e se transformou num zumbi, você tem poucas opções. Se você tiver acesso a um suporte técnico que possa analisar seu computador, esta seria a melhor opção. Se não, você pode tentar rodar um antivírus para matar a conexão entre seu computador e o do hacker. Infelizmente, algumas vezes a única opção que se tem é apagar tudo no computador e instalar o sistema operacional novamente, partindo do zero. Ou seja, reformatar o disco rígido. Certamente você faz backup do seu disco de tempos em tempos. Lembre-se de rastrear aqueles arquivos com um programa antivírus para ter certeza de que nenhum deles esteja corrompido.

Seu computador é um grande recurso. Infelizmente, os hackers também pensam da mesma forma - eles querem tornar seu computador o recurso deles. Se você praticar cuidadosamente hábitos saudáveis de Internet e seguir as dicas descritas nesta página, as chances de seu computador ficar seguro são muito boas.

Internautas desconhecem os riscos dos Computadores Zumbis !! (01/2007)

Em declaração dada por Lydia Parnes, diretora de Proteção ao Consumidor na Comissão Federal de Comércio dos EUA, “são poucos os internautas que conhecem os riscos que computadores zumbis representam para o uso seguro e eficiente da Rede”.

De acordo com a especialista, boa parte das mensagens eletrônicas não solicitadas que surgem nas caixas de e-mail dos usuários tem como origem computadores zumbis e em algumas ocasiões o próprio computador alvo da ação. Um computador zumbi é um PC infectado por algum malware que permite o controle remoto da máquina geralmente com o objetivo de transformá-la em um emissor de spam.

A Microsoft mostrou como é simples e rápido criar um computador zumbi. O processo todo, iniciado e conduzido em ambiente controlado, começou com a instalação de um malware. Uma vez instalado o aplicativo, foi observada a tentativa do computador de acessar um servidor em local não identificado. Feita a conexão , centenas de tentativas de acesso de diferentes IPs foram diagnosticadas – todas com comandos para transformar a máquina vítima em uma base para o envio de mensagens não solicitadas.

Três semanas depois do início da experiência, foram registrados cinco milhões de tentativas de acesso para o envio de 18 milhões de e-mails. Estas mensagens continham propaganda de mais de 13 mil domínios diferentes. Para evitar a transformação de uma máquina em um zumbi, especialistas recomendam a manutenção de um antivírus e antispam atualizados, a ativação de um firewall, de um antispyware e o download das correções fornecidas pelas empresas desenvolvedoras dos softwares usados no equipamento.

Hackers adotam Facebook e Myspace para criar uma rede zumbi (08/2008)

Golpes identificados nesta semana pela empresa de segurança Kaspersky mostram que o foco de golpistas da internet está cada vez mais voltado a redes sociais. Depois de divulgar o uso do microblog Twitter para espalhar vírus, a companhia anunciou fraudes que se aproveitam da popularidade dos sites de relacionamento Facebook e MySpace.

Em todos os casos, os golpistas usam essas páginas para divulgar links maliciosos. Nas fraudes baseadas no Facebook e MySpace, os hackers ainda tentam transformar as máquinas invadidas em “zumbis”, para ajudar na propagação dos golpes. Controlados remotamente, esses PCs podem espalhar códigos fraudulentos e mandar spam, por exemplo.

O internauta contamina sua máquina quando clica em links sugeridos na página de amigos ou em mensagens internas das redes sociais, também enviadas por conhecidos. A partir daí, o PC infectado passa a divulgar esses mesmos links maliciosos -- sem a interferência do usuário da máquina --, para aumentar a quantidade de vítimas. A praga do MySpace se espalha criando comentários nas contas de amigos do internauta, enquanto a do Facebook produz mensagens de spam e as envia para todos na lista de amigos.

Em alguns casos, explica a Kaspersky, são sugeridos links que instalam nas máquinas códigos de rede. Quando o internauta do Facebook clica no endereço infecta seu computador com a praga do MySpace e vice-versa.

'Clique aqui'

Geralmente escritos em inglês, os textos que induzem as vítimas a clicarem nos links têm variados assuntos: “Paris Hilton arremessa anões nas ruas”, “momentos engraçados”, “você precisa ver isso” e “meu amigo flagrou você com uma câmera escondida”, entre muitos outros. Vale tudo para chamar a atenção do internauta e fazer com que ele clique no endereço sugerido para se tornar a próxima vítima.

“Infelizmente, os usuários têm muita confiança no que diz respeito às mensagens deixadas por seus amigos em redes sociais. Portanto, a probabilidade de um usuário clicar em um link como este é muito alta”, disse Alexander Gostev, analista da Kaspersky.

Número de computadores zumbis quadruplicou, diz fundação (09/2008)

O número de computadores "zumbis" quadruplicou nos últimos três meses, segundo informações da Fundação Shadowserver, uma organização que investiga o uso de computadores para a prática de crimes na internet.

Computadores zumbis são aqueles que foram invadidos por códigos maliciosos sem o conhecimento dos usuários e que acabaram por ficar sob o controle de criminosos.

Segundo a organização, mais de 450 mil computadores em todo o mundo fazem parte de redes zumbis sem o conhecimento de seus donos. Estas redes, também conhecidas como botnets, são usadas para a prática de crimes na web.

A grande maioria das máquinas infectadas é de PCs que utilizam o sistema operacional Windows, da Microsoft.

Segundo dados da fundação, em junho, havia cerca de 100 mil computadores zumbis em todo mundo. Mas, no final do mês de agosto, este número subiu para 450 mil.

Armadilhas

O aumento no número de máquinas seqüestradas nos últimos meses é atribuído a sites armadilha, que atraem o usuário para poder instalar programas em seus computadores.

Os spams que lotam as caixas de e-mail também são usados para seqüestrar computadores para que eles passem a fazer parte destas redes.

Estes computadores são usados então como base para ataques a websites e como repositórios de dados roubados.

Normalmente, as máquinas são infectadas por uma vulnerabilidade em algum dos programas que são rodados nela.

Depois, o computador entra em contato com uma rede para que faça o download de um software que deixa a máquina sob o controle de hackers. Estas redes clandestinas podem se espalhar por diferentes países.

Redes de computadores zumbis desafiam especialistas em segurança (11/2008)

Num quarto sem janelas no campus da Microsoft em Redmond (Washington, EUA), T.J. Campana, um investigador de crimes eletrônicos, conecta à internet um computador desprotegido rodando uma versão antiga do Windows XP. Em cerca de 30 segundos o computador está “tomado.”

Leia também - Teclados comuns permitem espionagem a distancia

Um programa automatizado oculto na internet assumiu remotamente o comando do PC e o transformou num “zumbi.” Esse computador e outras máquinas zumbis são então reunidos em sistemas chamados “botnets” – PCs caseiros e empresariais atados uns aos outros numa ampla corrente de cyber-robôs que coordenam programas automatizados para o envio da maioria dos spams, a busca ilegal de informações financeiras e a instalação de softwares maliciosos em ainda mais PCs.

Os botnets continuam sendo uma maldição da internet. “O tempo médio para infecção é de menos de cinco minutos,” disse Richie Lai, membro da Equipe de Aplicação de Segurança na Internet da Microsoft, um grupo de cerca de 20 pesquisadores e investigadores. A equipe cuida de uma ameaça que, nos últimos cinco anos, deixou de ser o passatempo de um hacker de computadores para tornar-se um negócio sombrio que ameaça a própria viabilidade comercial da internet.

Ninguém está seguro - Qualquer computador conectado à internet pode ser vulnerável. Executivos de segurança no computador recomendam a execução de uma variedade de programas de detecção de softwares comerciais maliciosos, como a Malicious Software Removal Tool, da Microsoft, para encontrar possíveis infecções. Os usuários também devem proteger os PCs com um firewall e instalar atualizações de segurança para sistemas operacionais e aplicativos. Mesmo essas precauções não são garantidas. A Secunia, uma empresa de segurança em computadores, disse ter testado recentemente uma dúzia de produtos líderes em segurança de PCs e descobriu que o melhor deles detectou apenas 64 de 300 vulnerabilidades que possibilitam a instalação de softwares maliciosos num computador. Os ataques de botnets agora vêm com seus próprios antivírus, permitindo que os programas assumam um computador e então removam efetivamente outros softwares maliciosos concorrentes. Campana disse que os investigadores da Microsoft ficaram impressionados recentemente ao encontrar um botnet que acionou o recurso Microsoft Windows Update após tomar conta de um computador, para defender seu servidor de uma invasão de infecções concorrentes. Os botnets evoluíram rapidamente para dificultar a detecção. No ano passado, botnets começaram a usar uma técnica chamada fast-flux, que envolvia a geração de um grupo de endereços de internet de rápida alteração para tornar o botnet mais difícil de ser localizado e interrompido.

Força internacional

As empresas perceberam que a única maneira de combater a ameaça dos botnets e do crime eletrônico moderno é criar uma aliança global que atravesse fronteiras nacionais e corporativas.

No mês passado, a Microsoft, maior fabricante de softwares do mundo, organizou uma reunião da Força-Tarefa Internacional Botnet em Arlington, Virginia. Na conferência, que é realizada duas vezes por ano, mais de 175 membros do governo e de agências da lei, empresas de segurança eletrônica e acadêmicos discutiram as mais novas estratégias, incluindo esforços legais.

Embora a equipe da Microsoft tenha registrado mais de 300 ações civis contra operadores de botnets, a empresa também depende de agências como o FBI e organizações ligadas à Interpol para processos criminais.

“Trata-se de uma situação de gato e rato com o subversivo,” disse David Dittrich, engenheiro de segurança sênior no Laboratório de Física Aplicada da Universidade de Washington e membro da Força-Tarefa Internacional Botnet. “Agora há o motivo do lucro, e as pessoas em busca disso estão fazendo coisas únicas e interessantes.”

Os caçadores de botnets da Microsoft, que mantiveram a discrição até agora, são liderados por Richard Boscovich, que trabalhou 18 anos como promotor federal em Miami e deixou o cargo seis meses atrás. Boscovich disse estar otimista, pois apesar do crescente número de botnets, o progresso contra crimes eletrônicos estava sendo alcançado. Sucessos recentes levaram a prisões.

“Sempre que temos uma história sobre um cracker sendo preso, isso ajuda,” disse Boscovich, que em 2000 ajudou a condenar Jonathan James, um hacker adolescente que havia acessado computadores do Departamento de Defesa e da Administração Nacional do Ar e do Espaço dos Estados Unidos.

Armadilhas contra crimes

Para ajudar nas investigações, a equipe da Microsoft desenvolveu elaboradas ferramentas, incluindo as armadilhas “potes de mel” – usadas para detectar softwares maliciosos – e um sistema chamado de Ferramenta de Monitoramento e Análise de Botnets. O software está instalado no campus da Microsoft, em diversas salas refrigeradas com servidores diretamente conectados à internet aberta, para mascarar sua localização e possibilitar a implantação de sensores de softwares por todo o mundo.

A porta da sala diz, simplesmente, “o laboratório.” No interior estão prateleiras com centenas de processadores e terabytes de discos rígidos, necessários para capturar as evidências digitais que precisam ser documentadas tão cuidadosamente quanto provas numa cena de crime.

Detectar e interromper botnets é um desafio particularmente delicado, sobre o qual a Microsoft só falará em termos vagos. Seu desafio traça um paralelo com o uso de informantes em gangues de criminosos pelas agências da lei.

Assim como as gangues muitas vezes forçam o recruta a cometer um crime como prova de lealdade, no ciberespaço, os operadores de botnets testarão seus próprios recrutas num esforço de descartar espiões. Os investigadores da Microsoft não discutem sua solução para esse problema, mas dizem evitar qualquer ação ilegal com seus softwares.

Uma abordagem possível seria criar sensores que possam enganar os operadores de botnet ao fazer coisas aparentemente maliciosas, mas não realizar, de fato, as tarefas.

Vulnerabilidades

Em 2003 e 2004 a Microsoft foi seriamente abalada por uma sucessão de programas “worm” maliciosos, com nomes como "Blaster" e "Sasser," que correram pela internet, semeando o caos em empresas e usuários domésticos. O Blaster era uma afronta pessoal à empresa de softwares que há tempos se orgulhava de sua competência tecnológica.

O programa continha uma mensagem oculta zombando do co-fundador da Microsoft: “Billy Gates por que você faz isso possível? Pare de ganhar dinheiro e arrume seu software!”

A empresa assegura que seu software atual é menos vulnerável, mas, mesmo tendo arrumado alguns problemas, a ameaça aos computadores mundiais se tornou muito maior. Campana disse que houve altos e baixos na luta contra um novo tipo de criminoso, aquele que pode se esconder virtualmente em qualquer lugar do mundo e atacar com uma esperteza diabólica.

“Eu chego aqui todos os dias, e penso que estamos fazendo progressos,” disse ele. Ao mesmo tempo, os botnets não irão embora muito em breve.

“Há muitas pessoas, muito inteligentes, fazendo coisas muito más,” concluiu ele.

Como Saber se o meu Computador é um Zumbi?

Nossa computador só faz o papel de Zumbi se estiver sendo controlando remotamente sem a nossa autorização, portanto nunca deixa de atualizar o Anti Vírus, Anti Spyware e Firewall sempe ativo, cuidado com links recebidos através de email, msn e orkut ou qualquer outro tipo de comunicação.

Se o seu computador faz parte de uma rede Zumbi o mesmo poderá abrir vários sites sozinhos e em alguns casos o site e visitado mas a página não é exibida somente para gerar tráfego com intuito de derrubar o servidor que está sendo atacado.

Imagina seu computador está sendo utilizado por Spamers para envio de SPAM ou seja uma quantidade muito grande de emails que parte da sua máquina atacando as vítimas, sendo que os mesmos SPAM poderão ter códigos maliciosos que permitiram o controle de mais computador aumentando assim o poder da rede Zumbi.

De certa forma nosso computador fica sequestrado virtualmente fazendo tudo o que seu criador Zumbi deseja, muitos ataques DDoS são feitos deixando a rede muito mais lenta.

Os sintomas seu computador pode ficar muito lento, mesmo estando com poucas páginas abertas, travamento constante e em muitos casos até aquela famosa tela azul pode aparecer.

E a rede Zumbi é formada por milhares de computadores, imagina um ataque em massa de diversos computadores com conexão de banda larga, nenhum servidor poderá resistir ao ataque.

Como proteger meu computador

A melhor maneira de se prevenir é remediar ou seja, cuide muito bem do seu computador, mesmo não estando conectado pendrive infectado, câmeras digitais, mp4, mp5, mp7, ipod e smartphone podem estar infectados com códigos maliciosos que ativam e faça com o seu computador trabalhe para a Rede Zumbi.

AntiVírus sempre atualizado, Firewal Sempre Ativado, faça uma verificação de segurança eu recomendo no mínimo a cada 15 dias ou quando perceber que o computador está muito lento e travando, mas muito cuidado as vezes usando a restauração do Windows não resolver porque a mesma poderá estar também infectada o que fazer?

O Bitdefender Online verifica a pasta que contém os arquivos de restauração do System Restore e elimina os vírus, trojan, malware, spywares, rootkit e keylogger que estão escondidos nesse local.

Leia também - Agencia Espacial européia começa a construir a espaçonave do futuro

Perguntas freqüentes: como faço meu PC seguro? Quais os programas que preciso?

A Microsoft ultimamente vem fazendo vários documentos sobre segurança, principalmente pelo fato de que o Windows é o sistema operacional mais atacado por pragas digitais, devido ao grande número de computadores rodando Windows, tornando assim as chances de um vírus se espalhar muito maiores. Mas vamos direto ao assunto, como posso ajudar o meu PC a ser mais seguro?

Firewall

Primeiro e mais importante, um firewall. É muito bom saber que o firewall deve bloquear conexões maliciosas, e não vírus de e-mail. A configuração principal de um firewall é que nenhum programa deve agir como servidor. Isso é padrão no firewall do XP, e por isso que ele bloqueia alguns programas de funcionar.

O Firewall que eu prefiro é o Sygate. Porém muitas pessoas gostam também do Zone Alarm.

Outras configurações legais para se fazer num firewall:

- Bloquear ICMP

- Bloquear acesso aos compartilhamentos

Nota: O Windows Update necessita do ICMP do tipo 3 -- a maiora dos firewalls oferece a opção dde bloquear cada tipo separadamente. Procure o 3 e libere-o.

Como essas configurações variam de firewall para firewall, recomendo que leia no manual do firewall ou peça ajuda aqui no fórum.

Um Firewall pode bloquear alguns vírus como Opaserv, Blaster, Sasser, Code Red e Slapper (linux).

Atualizações do Windows

"Atualizar o Sistema Operacional é como trancar a porta da sua casa quando você vai sair". Sem fazer isso, você deixa caminho livre para alguém e não pode fazar nada para pará-lo.

A Microsoft disponibiliza facilmente um modo para atualizar o Windows que é o Windows Update:

http://windowsupdate.microsoft.com

Além disso, é muito importante que o Windows Update seja executado, pelo menso uma vez por mês. Lembre-se que o Sasser foi lançado 18 dias depois do patch. É importante atualizar no mesmo dia que os patches saem. A Microsoft lança boletins quando novos bugs são encontrados.

Anti-Vírus

Muitos vírus podem ser removidos manualmente. Com um pouco de "educação" e cuidado, um anti-vírus se faz pouco necessário. Porém, você nunca sabe quando outros podem estar infectados e te mandarem um arquivo, por isso o anti-vírus é uma necessidade.

Eu recomendo os anti-vírus Kaspersky e F-Secure. O Norton, apesar de ser o preferido da maioria, é mais "pesado" do que o necessário para qualquer anti-vírus, além de possuir várias falhas.

Internet Explorer

Esse navegador de internet é ruim. Chega a ter ridícula opção "deixar que aplicativos web instalem itens na área de trabalho". Vejo uma inúmera quantidade de pessoas dizendo que janelas abrem do nada, pop-ups aparecem de repente e a página incial está travada.

Este navegador tem sérios problemas. A segurança de arquivo (abaixo) pode fazer com que alguns deles sejam anulados, porém a grande maioria dos problemas é perto de incorrigível.

Curiosidade: um patch para o Internet Explorer tem em torno de 2.5MB enquanto o navegador Opera completo possui 3.4MB.

No próximo patch, pense o que mais vale a pena. Se você ainda quer usar o IE, é recomendável que você NUNCA clique em "sim" em qualquer janela que possa aparecer, pois você pode estar autorizando uma instalação de um Spyware.

E-mails

Assim como o Internet Explorer, o Outlook e o Outlook Express também são clientes cheios de bugs. Se você não usa muito e-mail, use webmail.

Se Outlook for ainda a única solução, atualize-o sempre. Algumas atualizações do Outlook Express se encontram nas atualizações recomendadas do Windows Update (e não nas críticas) portanto lembre-se de dar uma olhada.

Além disso, não acredite em boatos.

E-mails como:

- "este vírus não é detectado por nenhum anti-vírus"

- "alerta da Norton"

- "mande para todosque você conhece"

Primeiro, os anti-vírus conseguem detectar qualquer vírus (tendo as assinaturas corretas). Embora a remoção de uns seja uma tarefa difícil, detectar é fácil. Segundo, seria alerta da SYMANTEC e não da Norton. Esses pequenos detalhes são importantes para se encontrar uma mentira. Lembre-se também de procurar links para mais notícias. Coisas como "ninguém sabe disso ainda" não duram mais que 2 dias, e logo algum site grande de segurança vai lançar alertas se o caso for real.

Para vírus em e-mail, lembre-se de olhar a extensão do Anexo. Alguns programas de e-mail (preciso falar que é o Outlook?) escondem algumas extensões (como SHS), e portanto é recomendável que você manualmente salve no computador para verificar a extensão. Extensões como ".pif", ".scr" e ".vbs" são perigosas. Arquivos ZIP promentendo X e Y e que possuem senha, são vírus na certa, principalmente se a senha do anexo estiver em uma figura.

E nunca acredite em avisos como "verficado pelo anti-vírus X" pois essas linhas são muito fáceis de serem incluídas.

P2P

Redes Peer to Peer (Kazaa, Gnutella, eDonkey etc) tem uma grande variedade de vírus para você escolher. Eu recomendo que evite ao máximo baixar qualquer executável dessas redes pois você tem uma chance muito grande que seja:

- Vírus

- Programa com Vírus (como o Parite)

Arquivos ".PIF", ".SCR" e ".VBS" são vírus na certa.

Websites

Como regra básica, sempre baixe programas na sua origem. Mesmo que o download seja mais lento, ele é mais seguro.

Sites como o Superdownloads linkam diretamente para a fonte real, dando ao usuário uma maior segurança.

Segurança de Arquivo

As contas limitadas de sistemas baseados na arquitetura NT (Windows XP, 2000, e 2003) garantem uma boa proteção adicional. Alguns vírus não vão poder se instalar pois não vão poder armazenar dados no registro ou não vão poder copiar a si mesmo para as pastas do sistema.

Como isso pode limitar um pouco a atividade do sistema, é recomendado que você só tente isso se for um usuário avançado ou queira realmente proteção.

Wellington Terumi Uemura fez um documento muito bom sobre como implementar soluções baseadas nesse plano. Veja o documento com o link abaixo:

http://forum.clubedohardware.com.br/index....howtopic=153041

Mitos

- Você não tem um vírus se você tem uma cópia dele no disco. A conta é que ele nunca tenha rodado. O que seriam os colecionadores de vírus então?

- Você não pega um vírus pela internet "do nada" se não for uma falha no Windows ou em um software que você usa.

- Vírus não podem destruir hardware. No máximo podem apagar a Flash BIOS de placas-mãe mais antigas que não tinham proteção.

Se um vírus for feito para fazer isso, ele vai funcionar apenas se a placa-mãe estiver com defeito e permitir que ele acesse o hardware.

- Anti-Vírus devem detectar todos os vírus e por isso se um vírus não for reconhecido o anti-vírus é ruim. Isso é mentira. É impossível pegar todos os quase 100 mil vírus hoje.

Vírus que Anti-Vírus não reconhecem

Um anti-vírus trabalha de uma forma onde cada vírus é uma "assinatura". Então quando ele encontra um arquivo com aquela "assinatura", ele declara o arquivo como vírus. Novas assinaturas são adicionadas a cada vez que você atualiza o anti-vírus.

A questão é que não existe uma assinatura que possa pegar todos os vírus e é normal que o anti-vírus não detecte um vírus. Você baixou um arquivo .pif do Kazaa e o Anti-Vírus permanece quieto. Você está infectado, e o seu AV faz de conta que nem viu.

O que se deve fazer é tentar localizar o vírus. Procure arquivos estranhos no registro (HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\Cur rentVersion\Run), nos serviços do Windows 2000/XP (Painel de Controle > Ferramentas Administrativas > Serviços). No win.ini e no system.ini você poderá achar um RUN=arquivo.exe, que poderá ser o vírus também.

Se você encontrar um arquivo estranho sendo iniciado, mande o dito cujo para a companhia. Usuários do Norton devem usar o Scan and Deliver. Outros anti-vírus possuem, além da opção de mandar arquivos pelo AV, um e-mail (caso você não possua o anti-vírus ou ele esteja sendo impedido de iniciar pelo vírus). Tais endereços de e-mail podem ser localizados no site de suporte da companhia.

Resumo

As maiores fontes de vírus são programas P2P e bugs no Windows e no Internet Explorer. O Internet Explorer pode ser considerado o pior, pois ele possibilita que até um arquivo .bmp seja um vírus. Use um sistema operacional atualizado, com um firewall configurado para recusar conexões e atualize seu anti-vírus diariamente. Se o seu anti-vírus não oferece atualizações diárias, é melhor repensar a sua solução anti-vírus. Arquivos suspeitos devem ser enviados a companhia do anti-vírus para análise, pois só assim estes poderão ser detectados.

Rede Zumbi da cadeia

O Departamento de Justiça dos Estados Unidos está acusando um Brasileiro na participação de uma Rede Zumbi onde possivelmente 100 mil computadores foram infectados, o mesmo poderá pegar cinco anos de prisão além da multa de US$ 250 mil por danos as vítimas, muitas rede Zumbi são vendidas os maiores compradores são os SPAMERS leia tudo na Tecnolgoia Globo.com.

5 maneiras de tentar impedir que o seu computador se transforme em um zumbi

1. Nunca abra anexos em e-mail, mensagens instantâneas ou mensagens móveis a menos que saiba exatamente do que se trata, mesmo que venha de alguém conhecido. Anexos podem conter vírus de e-mail.

2. Use um firewall de Internet.

Observação: O Windows XP com Service Pack 2 (SP2) já possui um firewall embutido e ativo.

3. Mantenha-se atualizado. Visite o Microsoft Update e ative as Atualizações Automáticas.

Observação: Se você instalou o 2007 Microsoft Office System, Microsoft Office 2003 ou o Microsoft Office XP, as Atualizações Automáticas também atualizarão seus programas do Office. Se você tiver uma versão anterior do Microsoft Office, use o Microsoft Office Update.

4. Assine softwares antivírus e anti-spyware padrão da indústria e mantenha-os atualizados. A Microsoft oferece o O Windows Live OneCare, que é gratuito por 90 dias e o Windows Defender. O Windows Defender acompanha o Windows Vista. Se você usa o Windows XP SP2, pode fazer o download do Windows Defender sem custo adicional.

5. Use produtos de software licenciados. Botnets geralmente são compostos de computadores que executam versões de sistema operacional e software copiadas ilegalmente. Softwares não-licenciados podem ser mais suscetíveis a vírus e podem até mesmo vir com vírus já instalados sem o seu conhecimento.

Fonte: http://informatica.hsw.uol.com.br/computador-zumbi4.htm

http://g1.globo.com/Noticias/Tecnologia/

http://www.pcsaudavel.com/

http://forum.clubedohardware.com.br/

http://www.microsoft.com/brasil/protect/

Reuters

BBC