08/2023 - As organizações estão cada vez mais adotando soluções de computação em nuvem. Para ilustrar essa tendência, de acordo com a Pesquisa Anual do Centro de Tecnologia de Informação Aplicada da Fundação Getúlio Vargas (FGVcia), a cloud computing já representa, em média, 42% do processamento nas empresas brasileiras. No entanto, à medida que as empresas transferem seus aplicativos ...

08/2023 - As organizações estão cada vez mais adotando soluções de computação em nuvem. Para ilustrar essa tendência, de acordo com a Pesquisa Anual do Centro de Tecnologia de Informação Aplicada da Fundação Getúlio Vargas (FGVcia), a cloud computing já representa, em média, 42% do processamento nas empresas brasileiras. No entanto, à medida que as empresas transferem seus aplicativos ...

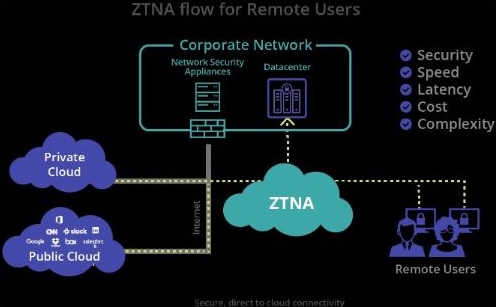

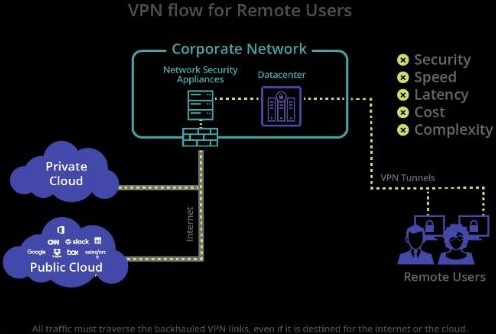

de negócios para diversos ambientes de nuvem, surgem inúmeros desafios, particularmente no que diz respeito à segurança dos dados, que se depara com uma realidade preocupante de ataques cibernéticos constantes em todas as empresas. A migração para a nuvem, aliada às mudanças nos métodos de trabalho corporativo, como o trabalho híbrido, tornou obsoletas muitas das tecnologias tradicionais de proteção de dados. Isso é evidente no caso das tradicionais Redes Virtuais Privadas (VPNs), que se mostraram inadequadas diante da contínua batalha entre cibercriminosos e empresas vítimas de ataques (com os cibercriminosos liderando a disputa), devido à sua incapacidade de acompanhar a verdadeira revolução provocada pelos criminosos. Para substituir as VPNs, empresas especializadas em cibersegurança desenvolveram soluções de Acesso Privado, baseadas na tecnologia ZTNA (Zero Trust Network Access), que representa uma evolução em relação às VPNs. Fundamentada no princípio de Zero Trust e nas necessidades de gerenciamento de acesso a qualquer momento, em qualquer lugar e em qualquer dispositivo, o ZTNA é uma estrutura de segurança que permite o acesso a aplicativos e workloads em ambientes de nuvem múltipla, com controles e políticas de segurança baseados no contexto.

Essa característica não é encontrada nas redes virtuais privadas, que apresentam uma vulnerabilidade significativa. O principal problema das VPNs é permitir que os usuários em suas casas acessem toda a rede da empresa e todas as informações nela contidas, apenas com um login e senha, sem restrições eficazes. Essa falta de restrição e granularidade pode comprometer a segurança, a ponto de, segundo o Thales Data Threat Report, 46% dos entrevistados afirmarem terem sofrido violações de dados nos últimos 12 meses.

Com o ZTNA, o acesso do usuário não se estende a toda a rede da empresa. Em vez disso, ele é direcionado apenas para as aplicações específicas que ele precisa utilizar naquele momento. Cada vez que o usuário tenta acessar uma aplicação, a validação é realizada novamente, levando em consideração todos os controles de segurança a cada acesso. Dessa forma, o acesso não fica permanentemente aberto, e as políticas são granulares, adaptáveis e levam em conta o contexto, garantindo um acesso seguro e contínuo baseado na filosofia de Zero Trust a aplicativos privados hospedados em nuvens e data centers corporativos.

O "reconhecimento de contexto" pode ser uma combinação de fatores, como a identidade do usuário, sua localização, horário, tipo de serviço e a postura de segurança do dispositivo.

Em comparação com as VPNs, as diferenças são notáveis. Uma das principais limitações das VPNs é a incapacidade de monitorar cada dispositivo de conexão para proteger o acesso aos aplicativos e evitar a fuga de dados. Além disso, as VPNs sofrem com problemas de lentidão, uma vez que não foram projetadas para atender ao trabalho remoto e distribuído. O encaminhamento de dados por meio de hubs VPN centralizados apresenta restrições de largura de banda e desempenho, prejudicando a experiência dos usuários. Nas ZTNAs, por outro lado, os usuários podem se conectar diretamente às aplicações, garantindo um acesso rápido e seguro aos recursos corporativos hospedados em ambientes IaaS ou data centers privados.

Mas quais são os verdadeiros benefícios do ZTNA?

Bem, um dos recursos cruciais para assegurar os acessos é a segmentação em microescala das redes. Com esse método, as empresas têm a capacidade de criar fronteiras definidas por software e, de fato, fragmentar a rede corporativa em múltiplos microsegmentos, impedindo a movimentação lateral de invasores e reduzindo a área de ataque em casos de violações. Além disso, torna os aplicativos invisíveis na internet, estabelecendo uma rede virtual oculta que evita a detecção de aplicativos na web pública. Isso, por sua vez, oferece proteção contra a exposição de dados na internet, ameaças de malware e ataques DDoS.

Caso a empresa possua aplicativos herdados hospedados em data centers privados, o ZTNA estende todos os seus recursos a eles, simplificando significativamente a conectividade segura. Além disso, mantém o acesso remoto, seja para aplicativos privados ou SaaS, de forma rápida e contínua diretamente na nuvem, aprimorando a experiência dos usuários.

VPN vs. ZTNA

A distinção fundamental entre VPN e ZTNA reside no tipo de acesso oferecido. A VPN protege o acesso no nível da rede, enquanto o ZTNA atua no nível do aplicativo. Conforme mencionado, as VPNs possibilitam o acesso completo à rede privada para qualquer usuário com credenciais válidas de login e senha, o que pode expor recursos corporativos sensíveis a contas comprometidas e ameaças internas. Hackers que obtêm acesso irrestrito à rede podem circular livremente pelos sistemas internos sem detecção. O ZTNA, por sua vez, restringe o acesso do usuário a aplicativos específicos, estritamente com base na "necessidade de saber" ou "necessidade de usar", limitando a exposição de dados e a movimentação lateral de ameaças em caso de ataques cibernéticos. Há um controle mais rigoroso, menos privilégios e todas as solicitações de conexão são verificadas antes de se conceder o acesso aos recursos internos, sendo um componente essencial para prevenir violações.

As VPNs também carecem de controles no nível do aplicativo e de visibilidade das atividades dos usuários quando estão na rede privada. Por outro lado, os ZTNAs registram todas as ações, permitindo uma visibilidade e monitoramento mais aprofundados sobre o comportamento e os riscos de cada usuário. Isso possibilita a imposição de controles com base em informações e centrados em dados, para proteger o conteúdo confidencial nos aplicativos. Além disso, outro ponto desvantajoso das VPNs é a ausência de análise dos riscos associados aos dispositivos que acessam a rede. Um dispositivo comprometido ou infectado por malware pode se conectar facilmente ao servidor e obter acesso a recursos internos.

Os ZTNAs conduzem uma análise em andamento dos dispositivos conectados, verificam a configuração de segurança e autorizam a entrada aos recursos de acordo com o nível de confiança do dispositivo necessário na ocasião. Se um potencial risco for identificado, a conexão é imediatamente encerrada. Em essência, a segurança representa um desafio relacionado à salvaguarda de informações, especialmente em um ambiente que dá prioridade à computação em nuvem. Abordagens antiquadas para a proteção de dados já não são mais adequadas.

REFERENCIAS: ABES

BAGUETE

SURFSHARK